Maschinen wie Pumpen, Verdichter und Ventilatoren spielen eine zentrale Rolle in der kritischen Infrastruktur unserer Gesellschaft. Einige Beispiele sollen das kurz verdeutlichen:

Die Wasserver- und -entsorgung ist fast überall auf Pumpen angewiesen.

Die Kühlkette für Lebensmittel benötigt Kältemittelverdichter.

Rechenzentren benötigen leistungsfähige Klimaanlagen zur Kühlung.

In der Landwirtschaft (unter anderem in der Tierhaltung) sind Ventilatoren oft für die Belüftung von Ställen notwendig.

Diese nur exemplarischen Beispiele zeigen, wie viele grundlegende Funktionen unserer Gesellschaft auf solchen mit Elektromotoren angetriebenen Maschinen beruhen. Nun werden diese Maschinen zunehmend mehr mit dem Internet verbunden. Das ermöglicht zum einen große Vorteile in Bezug auf Fernwartung, vorausschauende Wartung oder energiesparende Regelung. Gleichzeitig ergeben sich aber auch neue Gefahren durch Cyber-Angriffe. Wenn es gelingt, die Versorgung mit Wasser und Lebensmitteln zu unterbrechen oder die Datennetze zu stören, ist eine Gesellschaft sehr schnell mit sehr grundlegenden Problemen konfrontiert.

Daher ist es wichtig, solche Maschinen wie Pumpen, Verdichter oder Ventilatoren ausreichend sicher mit dem Internet zu verbinden. Dies ist insbesondere von großer Bedeutung, weil diese Maschinen durch Cyber-Attacken tatsächlich physisch zerstört werden können. Im Büro-/Office-Bereich kann in vielen Fällen ein aktuelles Backup selbst bei einem erfolgreichen Cyber-Angriff einen Großteil des Schadens begrenzen. Wenn bei einem Verdichter die Motorwicklung durchgebrannt ist oder wenn Rohrleitungen durch Anregung von Resonanzfrequenzen beschädigt wurden, dauert die Behe- bung des Schadens meistens deutlich länger.

Unterschiede zu einem Office-Umfeld

Security spielt bei klassischen Anwendungsprogrammen und der Infrastruktur im Büro schon lange eine wichtige Rolle: Virenscanner, Firewalls und die Verschlüsselung von Daten sind nur einige Beispiele für Maßnahmen, die hier ergriffen werden und den Stand der Technik darstellen. Gleichzeitig hat sich gezeigt, dass es absolute Sicherheit nicht gibt. Insbesondere veralten“ ergriffene Sicherheitsmaßnahmen und müssen häufig durch Updates und Patches aktualisiert werden. Dies ist im Office-Umfeld normalerweise kein größeres Problem. Wenn es aber um cyber-physikalische Systeme geht, also um mit dem Internet verbundene Maschinen, Geräte und Anlagen, dann stellt sich die Situation deutlich anders dar. Es gibt einige Unterschiede zur typischen IT-Infrastruktur im Büro, die hier beschrieben werden.

Temporäre Internetverbindung mit geringer Bandbreite

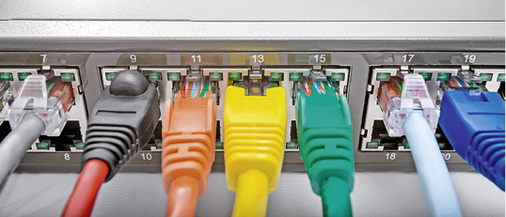

Viele moderne SPS, Regler oder Frequenzumrichter haben heute Datenschnittstellen wie Ethernet, WLAN, Bluetooth oder USB. Trotzdem ist dadurch nicht sichergestellt, dass auch ein Internetzugang mit hoher Bandbreite zur Verfügung steht. Das kann unterschiedliche Ursachen haben: zum einen werden Maschinen wie Pumpen, Verdichter oder Ventilatoren weltweit eingesetzt, zum anderen ist die Netzabdeckung in unterschiedlichen Regionen der Welt nicht immer gewährleistet.

Speziell in China kann es auch durch die staatliche Great-Firewall“ Probleme geben, Updates und Patches zu übertragen. Daneben gibt es aber auch Betreiber kritischer Infrastruktur, die mit der Integration von Maschinen in deren Netzwerk sehr zögerlich sind. Das kann zum Beispiel an Flughäfen oder in Krankenhäusern der Fall sein. Es ist also ein realistisches Szenario, dass Geräte Connectivity-Funktionen besitzen, aber nicht regelmäßig mit Updates versorgt werden können. Über Bluetooth oder USB können diese Anlagen aber trotzdem temporär mit anderen PCs oder dem Internet vernetzt werden und haben somit Einfallstore für Schadsoftware.

Zulassungen und Anwenderfreigaben

Eine weitere Besonderheit von vernetzten Geräten ist es auch, dass oft Zulassungen und Freigaben durch Anwender oder Zulassungsstellen wie VDE, UL, CSA, ATEX … für den Einsatz der Geräte nötig sind. In vielen Fällen unterliegen auch Änderungen am Gerät einer erneuten Freigabepflicht. Das betrifft z. B. sehr stark die Automobil-, Medizin oder Luftfahrtindustrie, aber zunehmend mehr auch Kälte- und Klimaapplikationen in nicht industriellen residential“-Applikationen. Insbesondere wenn die funktionale Sicherheit oder der Explosionsschutz Grund für eine Zulassung der Geräte sind, ist dieses Thema von hoher Bedeutung. Meistens muss in den entsprechenden Files bei der zulassenden Stelle auch eine Checksumme der Software hinterlegt werden, sodass Patches im Prinzip eine neue Prüfung erfordern.

Echtzeitfähigkeit

Im Büro ist es fast immer unerheblich, ob der Virenscanner einige Sekunden länger oder kürzer für die Prüfung benötigt. In einem Regelkreis oder einer Steuerung können schon einige 100 ms über die korrekte Funktion einer Maschine oder Anlage entscheiden. Wenn die Geräte nicht mehr deterministisch innerhalb bestimmter Zeitgrenzen Aufgaben abarbeiten können, kann die Zusammenarbeit unterschiedlicher Komponenten in einer Maschine zu Fehlfunktionen führen. Deswegen ist bei allen Änderungen an der Software eines cyber-physikalischen Systems immer auch das Timing mit zu beachten. Da Geräte wie Regler, SPS oder Frequenzumrichter häufig in eine Vielzahl verschiedener Anwendungen weltweit eingebaut werden, kann das zu einer extrem komplexen Aufgabe werden.

Kostenvorteile nutzen

Ein weiterer Vorteil des hier vorgestellten Ansatzes liegt auf der Kostenseite: Arbeitsmaschinen wie Verdichter, Pumpen oder Ventilatoren haben schon immer Einrichtungen für den Motorschutz. Hier geht es vor allem um den Schutz vor thermischer Beschädigung. Im einfachsten Fall handelt es sich um einen Bimetall-Schalter, in vielen Fällen aber auch um elektronischen Motorschutz. Die hier vorgestellten Konzepte können beides, den Schutz vor thermischer Beschädigung und vor Angriffen aus dem Internet kombinieren. Dadurch entstehen deutlich geringere Gesamtkosten als bei einer getrennten Lösung beider Aufgaben.

Umfassendes Sicherheitskonzept

Cyber-Security ist ein komplexes Thema, das sich nicht mit einem Schnellschuss wir hängen eine Firewall ins Netzwerk und alles ist gut“ lösen lässt. Um der Herausforderung gerecht zu werden, sind folgende Schritte nötig: Cyber-Security ist nie nur eine Frage der Technik, sondern umfasst und beginnt mit dem Management und den Prozessen. Je nach Unternehmen (Planer / Installateur /OEM …) beginnt das meistens damit, dass Security Chefsache“ wird und durch den Geschäftsführer oder von ihm beauftragten Mitarbeiter verantwortet wird, bis hin zu einer Zertifizierung des ganzen Unternehmens, z. B. nach der IEC 62443 oder der ISO/IEC 27001. Was hier mindestens nötig ist, hängt von gesetzlichen Anforderungen und Kundenforderungen (z. B. gehört das Unternehmen zur kritischen Infrastruktur im Sinne des IT-Sicherheitsgesetzes?) ab.

Neben der Verankerung in den Unternehmensprozessen ist im konkreten Anwendungsfall, wie Entwicklung eines neuen Produkts oder Installation einer neuen Anlage, eine Risikoanalyse notwendig. Hier werden Risiken durch Cyber-Angriffe bewertet und Maßnahmen zur Reduzierung des Risikos definiert. Kriwan hat beim Asercom (www.asercom.org) eine Arbeitsgruppe initiiert, die sich mit diesem Thema beschäftigt [1]. Hier arbeiten wichtige Hersteller der Kältetechnik wie Bitzer, Carel, Carrier, Danfoss, ebm-papst, Eliwell, Emerson, Frascold, Kimo, Kriwan, Tecumseh oder Wurm zusammen, um für typische Kältesysteme wie Verflüssigungssätze oder Verbundanlagen, gemeinsam Risikoanalysen zu erstellen. Diese Risikoanalysen beim Asercom werden in Anlehnung an die VDI/VDE-Richtlinie 2182 durchgeführt. Eine Besonderheit dieser Risikoanalysen ist es, dass sie in regelmäßigen Abständen überarbeitet werden müssen: anders als bei dem Risiko, z. B. im Explosionsschutz, ändert sich die Risikolage bei der IT immer wieder.

Die oben beschriebenen Unterschiede zwischen einer traditionellen IT-Infrastruktur in der Datenverarbeitung und einer IoT-Infrastruktur zur Steuerung und Wartung von Maschinen führen dazu, dass neue Sicherheitskonzepte nötig werden. Diese Ansätze sollten ergänzend und zusätzlich zu sinnvoll eingesetzten bewährten Vorgehensweisen wie Datenverschlüsselung, sichere Verbindungen (VPN …) oder Datenanalyse (Virenscanner …) eingesetzt werden.

Kriwan hat für Maschinen wie Verdichter, Ventilatoren oder Pumpen ein umfassendes Sicherheitskonzept entwickelt. Dabei werden Besonderheiten dieser Maschinen genutzt, die eine kosteneffiziente und langfristige Verbesserung der Security ermöglichen. Das ist zum einen die Tatsache, dass diese Arbeitsmaschinen mit einem Elektromotor angetrieben werden. Die andere Gemeinsamkeit ist, dass die benötigte Bandbreite im Vergleich zu Anwendungen wie Videostreaming oder dem Betrieb eines ERP-Systems relativ gering ist. Die dritte ausgenutzte Besonderheit liegt darin, dass die Connectivity, anders als bei einem Online-Shop, nur eine ergänzende Funktion ist. Grundsätzlich lässt sich ein Kältekreis oder eine Pumpstation auch ohne Internetverbindung betreiben. Diese Technologien sind teilweise schon in aktuellen Produkten von Kriwan implementiert. Sowohl in eigenen Produkten von Kriwan, aber durch Lizenzvergabe auch in Produkten von anderen Firmen werden diese Techniken weiter an Bedeutung gewinnen.

Das hier vorgestellte Sicherheitskonzept besteht aus drei Schritten:

Der erste Schritt umfasst Methoden, um das cyber-physikalische System (Pumpe, Verdichter, Ventilator …) zu härten und damit einen Angriff unwahrscheinlicher zu machen.

Der zweite Bereich beschäftigt sich mit Methoden zur Erkennung eines Angriffs.

Im dritten Schritt wird ein Weg vorgestellt, wie im Falle eines Cyber-Angriffs ein Not- betrieb mit eingeschränktem Funktionsumfang gestartet werden kann. Dieser Notbetrieb stellt beispielsweise die Kühlung eines Rechenzentrums sicher, arbeitet aber nicht in einem energieoptimierten Betrieb mit Fernzugriff.

Härten der Vernetzung

Ein bewährter Weg, die Zuverlässigkeit eines Systems zu erhöhen, ist es, die Funktionalität auf das Notwendige zu beschränken und die zulässigen Grenzwerte für Parameter zu verschärfen. So gehärtete Geräte sind deutlich weniger anfällig gegenüber kritischen Umgebungen als Standardausführungen dieser Geräte.

Segmentierung

Zu den zentralen Maßnahmen der IT gehört es, Netzwerke zu segmentieren, d. h. einzelne Bereiche logisch und / oder physisch voneinander zu trennen. Das kann über Router, Firewalls etc. erfolgen. Diese Maßnahme ist auf jeden Fall auch für cyber-physikalische Systeme wichtig und sollte in eine Risikoanalyse mit einbezogen werden. Durch eine Segmentierung kann der Zugriff innerhalb des lokalen Netzwerks begrenzt werden, es kann aber auch sehr restriktiv die Verbindung ins Internet über eine Whitelist auf einige wenige IP-Adressen beschränkt werden. Ein Verdichter benötigt eine Verbindung zu einem Fernwartungs-Center, aber nicht zu Google oder Youtube. Neben solchen klassischen Maßnahmen werden im Folgenden speziell für elektrisch angetriebene Maschinen zugeschnittene Konzepte vorgestellt.

Security in der Elektronik

Die Segmentierung eines Netzwerkes wird bei der Planung und Installation umgesetzt. Security kann aber auch erhöht werden, wenn die verwendeten elektronischen Geräte schon vom Hersteller dahin optimiert wurden. So kann die Verbindung ins Internet zum Beispiel nur sendend“ sein. Damit können keine Manipulationen an der Elektronik aus der Entfernung vorgenommen werden. Vor Ort können über USB oder NFC trotzdem Daten geschrieben werden. So sind beispielsweise die Motorschutzrelais INT 69 Diagnose von Kriwan sicher aufgebaut. Ebenso kann eine Internetverbindung durch einen internen Schalter in der Elektronik (Transistor oder Relais) nur zeitweise aktiviert werden. Auch das reduziert das Risiko eines erfolgreichen Angriffs erheblich.

Erkennen von Angriffen

Das Erkennen von Angriffen ist von großer Bedeutung. Kriwan forscht an diesem Thema zusammen mit der Hochschule in Aalen. Ein Ansatz ist eine Mustererkennung auf den drei Energieleitungen des Motors, durch die gefährliche Ansteuerungen erkannt werden. Ein weiterer Weg ist es, einen zweiten Mikroprozessor auf der Platine zur Angriffserkennung einzusetzen. Dadurch werden Veränderungen am Programmcode oder den Daten erkannt und es kann eine Warnung erzeugt werden, dass möglicherweise eine Manipulation des Gerätes vorliegt.

Notbetrieb im Falle eines Angriffs

Wenn das Motorschutzrelais so einen Angriff erkennt und feststellt, dass die sichere Funktion der Anlage nicht mehr gewährleistet ist, dann kann es den Verdichter oder die Pumpe auch vom Regler oder Frequenzumrichter trennen und in einem Notbetrieb ohne Internetverbindung regeln. Diese Punkte sind aktuell Gegenstand der Forschung und Entwicklung bei Kriwan. Das Thema Cyber-Security wird auch in Zukunft von Bedeutung sein, damit die großen Vorteile der Vernetzung und der IT auch sicher zur Verfügung stehen können.

S+S: Drucksensor misst Volumenstrom und mehr

Der elektronische Drucksensor und -schalter Premasreg 7161 von S+S Regeltechnik (Druckbereiche 0 ... 1000 Pa, 0 ... 5000 Pa) ist mit Messfunktionen für Volumenstrom, Differenzdruck, Filterüberwachung und Flüssigkeits-Niveauerfassung auf Basis der Druckmessung in sauberer Luft ausgestattet. Die Geräte enthalten einen schaltenden Ausgang, einen stetigen Ausgang und ein hintergrundbeleuchtetes Display zur Einstellung des Schaltpunktes und Anzeige der Ist-Werte. Das piezoresisitve Messelement bietet eine hohe Zuverlässigkeit und Genauigkeit. Der Einsatz des Druckfühlers erfolgt unter anderem in Lüftungs- und Klimakanälen, zur Filterüberwachung und Füllstandsmessung oder zur Ansteuerung von Frequenzumrichtern. Das Messmedium ist Luft (nicht kondensierend) oder gasförmige nicht brennbare Medien. Das Gerät verfügt über einen manuellen Nullpunkttaster und ein Offsetpoti zur Korrektur des Endwertes. Ein Feinabgleich durch den Anwender ist jederzeit möglich. Die Eingabe der Parameter ist menügesteuert über drei Tasten mithilfe des Displays komfortabel durchzuführen. Zum Drucksensor gehört das Anschlussset ASD-06 (2-m-Anschlussschlauch, zwei Drucknippel, Schrauben).

Dr. Christian Ellwein,

Geschäftsführer der Kriwan Industrie-Elektronik GmbH, Forchtenberg